Gli attacchi ai sistemi industriali non solo sono concreti e reali, ma anche molto rischiosi. Si pensi a centrali elettriche, termiche o a infrastrutture sensibili e alle ripercussioni che un cyber attacco potrebbe avere sulla collettività. Ebbene la maggior parte dei sistemi industriali sono monitorati da uno Scada, Supervisory Control And Data Acquisition, sostanzialmente un sistema informatico dall’architettura tipicamente distribuita e con gestione centralizzata. Oggi, con l’IoT e l’aumento delle applicazioni cluod si sta andando verso l’interconnessione dei sistemi Scada, esponendo i sistemi industriali a maggiori vulnerabilità.

In più, “i sistemi Scada - spiega Paolo Emiliani, Industrial Security Lead Expert di Positive Technologies, specializzata in soluzioni per vulnerability assessment, compliance management e analisi delle minacce (nella foto) - pur avendo architetture e logiche funzionali assimilabili,  si differenziano notevolmente a seconda dei processi industriali che governano, ognuno con la propria specificità. Oltre ai fenomeni di Cyber Crime, si stanno diffondendo anche le Cyber Frauds, le frodi, non meno dannose per le imprese. “Si tratta di azioni silenti, lontane dal creare clamori legati ai gravi disservizi procurati alla comunità – spiega Emiliani -, mirate a colpire le infrastrutture al solo scopo di ottenerne dei ritorni economici. Frodi ottenute mediante lo sfruttamento di attacchi cyber sono state provate e portate alla luce nel mondo della distribuzione dell’energia elettrica, in quello delle comunicazioni mobili, nel mondo dei movimenti interbancari e degli Atm. Per questo diventa strategico adottare misure di sicurezza, investendo anche nella ricerca, nella formazione e scegliendo soluzioni innovative nel monitoring e nella protezione delle infrastrutture critiche e specifiche per la propria area operativa”. A Paolo Emiliani abbiamo rivolte alcune domande.

si differenziano notevolmente a seconda dei processi industriali che governano, ognuno con la propria specificità. Oltre ai fenomeni di Cyber Crime, si stanno diffondendo anche le Cyber Frauds, le frodi, non meno dannose per le imprese. “Si tratta di azioni silenti, lontane dal creare clamori legati ai gravi disservizi procurati alla comunità – spiega Emiliani -, mirate a colpire le infrastrutture al solo scopo di ottenerne dei ritorni economici. Frodi ottenute mediante lo sfruttamento di attacchi cyber sono state provate e portate alla luce nel mondo della distribuzione dell’energia elettrica, in quello delle comunicazioni mobili, nel mondo dei movimenti interbancari e degli Atm. Per questo diventa strategico adottare misure di sicurezza, investendo anche nella ricerca, nella formazione e scegliendo soluzioni innovative nel monitoring e nella protezione delle infrastrutture critiche e specifiche per la propria area operativa”. A Paolo Emiliani abbiamo rivolte alcune domande.

Investire in ricerca e formazione è molto generico, cosa si intende più precisamente? In Italia, in particolare, abbiamo la propensione ad acquisire strumenti di protezione a prescindere da quelli che sono i reali problemi da cui ci dobbiamo proteggere. In molti casi non conosciamo le nostre reali debolezze e la nostra reale esposizione al rischio di cyber attacchi perché non effettuiamo attività di ricerca sugli impianti. Non consideriamo la ricerca importante pensando di risolvere il problema con la “magic box” che i vendor ci propongono o ancora demandiamo questa parte al vendor che cura la manutenzione e che però disattende questi aspetti. Inoltre, molto spesso si sono spesi budget più in ottica di ottemperare a questa o quella circolare o raccomandazione di “best practice”, che non in quello di mettere effettivamente al sicuro i propri impianti.

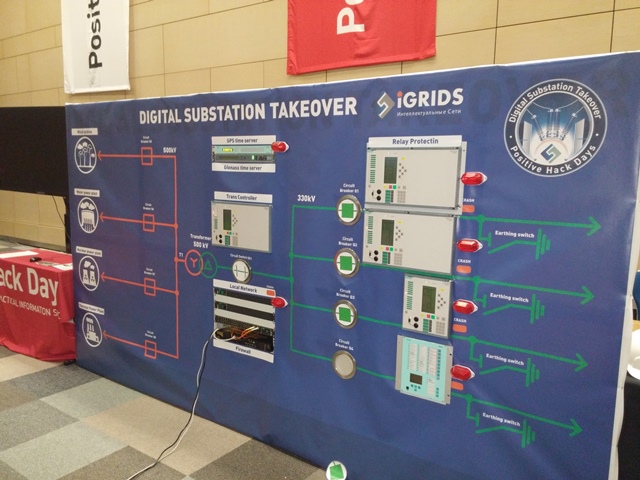

Come agisce una soluzione innovativa di Monitoring? Una soluzione innovativa di monitoring tiene conto di molteplici fattori da valutare in un impianto, dalle vulnerabilità introdotte dal sistema di video sorveglianza a quelle specifiche degli impianti Scada/industriali fino a tutte quelle introdotte dagli apparati di rete o degli Erp interconnessi. Crea un una lista di vulnerabilità complessive di cui l’impianto nella sua interezza deve essere protetto. Inizia a monitorare ciascuna di queste debolezze dandone evidenza quando ognuna di queste viene sollecitata. Tutto ciò lo fa in maniera aderente all’ambiente operativo ove si trova: le vulnerabilità di cui soffre un impianto di una centrale idroelettrica o di una raffineria sono ben diverse da quelle di una stazione ferroviaria, così come i vettori di attacco e gli impatti. Una soluzione innovativa deve conoscere le specificità di ogni ambiente e proteggere verso i reali problemi, un approccio totalmente diverso dal risolvere il problema con la “magic box” che va bene in ogni occasione ed in ogni stagione. Soluzioni innovative di monitoring devono inoltre rappresentare l’impatto che potenziali attacchi possono generare sugli impianti, questo è fondamentale per mappare l’esposizione al rischio specifica dei processi OT. In questo modo, anche visivamente, l’esperto di sistema riesce a capire in che stato si trova il suo impianto senza necessariamente essere un esperto di security e in grado di intraprendere le dovute contromisure per ovviare al problema.